itsicherheit-haftung-rechtspflichten

Rechtliche Aspekte der IT-Sicherheit

Teil 2:

Rechtspflichten & Haftung der Unternehmen

Siehe auch

Teil 1: Ohne IT-Sicherheit keinen Kredit?

Der Aufbau eines sicheren Internet- & Telekommunikationssystems soll verhindern, dass Computer missbraucht, Unternehmenssysteme – also Betriebsabläufe – gestört und sensible Daten in falsche Hände geraten. In diesem Zusammenhang sind stets folgende drei Grundwerte der IT-Sicherheit zu berücksichtigen:

· Vertraulichkeit: vertrauliche Informationen müssen vor unbefugter Preisgabe geschützt werden

· Verfügbarkeit: Dienstleistungen, Funktionalitäten eines IT-Systems sowie einzelne Informationen (z.B. aus CRM-Datenbank) stehen zum geforderten Zeitpunkt zur Verfügung

· Integrität: alle Daten bleiben während und nach ihrer Verarbeitung vollständig und unverändert. Integritätsverlust bedeutet, dass bspw. der Inhalt einer E-Mail oder Datenbank unerlaubt verändert wurden, Angaben zum Autor (Herkunft) oder der Zeitpunkt der Erstellung abgeändert wurde.

Welche Risiken bestehen?

Ohne Differenzierung zwischen interner und externer Bedrohung seien als Risiken eines IT-Systems beispielhaft genannt:

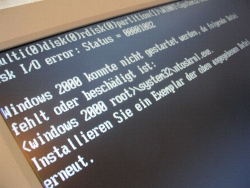

· Viren, Würmer, Trojanische Pferde dringen wegen mangelhafter Virenscanner, Firewalls, offenen Ports oder Sicherheitslücken im Betriebessystem, Browsern oder Applikationen in ihr System ein und spähen sensible Daten aus (Kreditkarten-Informationen, Identitäten), verfälschen diese und knacken Passwörter. Das Firmennetzwerk oder der Mailserver wird “überflutet” (Denial of Service-Attacke) und ist nicht mehr erreichbar.

· Illegale Internetnutzung durch ihre Mitarbeiter durch Ansteuern illegaler Seiten mit pornographischen, religiösen oder rechtsextremistischen Inhalten. Ist die private Internet-Nutzung des Firmennetzwerkes durch die Mitarbeiter geregelt?

· Urheberrechtsverletzung durch widerrechtlichen Download oder Nutzung von urheberrechtlich geschütztem Material wie Software, Musik, Filme. Das führt zu kostenpflichtigen Auskunfts- und Unterlassungsansprüchen aus dem Urheber- und Wettbewerbsrecht.

· Ungewollte Preisgabe von geschützten Informationen durch unverschlüsselten E-Mail-Verkehr, offene Ports, LANs und WLANs und den Missbrauch interner Zugriffsrechte.

· Datenverlust durch fehlende Datensicherung und Backups.

Wo sind Rechtspflichten zur IT-Sicherheit geregelt?

Pflichten von Unternehmen dafür zu sorgen, dass seine IT-Infrastruktur nach innen und außen sicher ist, Datenschutz & Datensicherheit gewährleistet ist, ergeben sich unter anderem aus:

· vertraglichen Vereinbarungen

· dem Wirtschaftsverwaltungsrecht (GewO)

· dem Datenschutzrecht (BDSG, TKG, TDDSG)

· der Pflicht zur Risikofrüherkennung nach dem KonTraG und

· dem Deliktsrecht & Strafrecht.

Im Einzelnen:

Vertragliche Vereinbarungen: Regelmäßig finden sich Verpflichtungen über IT-Sicherheit bereits in vertraglichen Vereinbarungen. Aber auch ohne ausdrückliche Vereinbarung ergibt sich eine allgemeine Pflicht unmittelbar aus dem Gesetz, nämlich § 241 BGB. Daraus ist jeder verpflichtet, die Rechtsgüter und Interessen seines Vertragspartners zu schützen, wozu bspw. auch der Schutz der Daten. In einem Software-Erstellungs-Vertrag oder einem Entwicklungsvertrag findet sich fast immer ein Vertraulichkeits- oder Geheimhaltungsklausel hinsichtlich des Source-Codes oder anderen Geschäftsgeheimnissen. Gelangen solche Informationen nun an unberechtigte Dritte, drohen regelmäßig empfindlich hohe Vertragsstrafen. Bereits mit eigenen Vertragsabsprachen übernehmen Unternehmen also Pflichten zu umfangreichen Sicherheitsvorkehrungen. Eine Vertragsverletzung und damit ein Schadensersatzanspruch der Gegenseite kann sich u.a. daraus ergeben, dass sensible Daten an Dritte gelangen oder verändert werden, weil der E-Mail-Verkehr unverschlüsselt, weil das Eindringen in das Firmennetzwerk durch offene Ports, nicht ausreichend verschlüsselte LANs, WLANs oder eines VPN (Virtual Private Network) möglich war. Weiter kann sich aus einer Escrow-Vereinbarungen in einem Software-Entwicklungsvertrag die Verpflichtung ergeben, den Zugriff unberechtigter Dritter auf den Sourcecode unter allen Umständen zu verhindern.

Nahezu alle Verträge enthalten mittlerweile Klauseln, mit denen die Vertragspartner sich gegenseitig zur Prüfung von Dateien & Datenträgern auf Viren verpflichten. Ist nicht sichergestellt, dass die Virensignatur des Virenscanners regelmäßig über das Internet aktualisiert wird, begründet dies eine Vertragspflichtverletzung und damit ggf. Schadensersatzansprüche. Schließlich wird vertraglich häufig die Pflicht zur Datensicherungs- und Backup zwischen den Parteien geregelt. Schließlich treffen Vertragspartner Vereinbarungen, dass die Kommunikation verschlüsselt zu erfolgen hat (E-Mails, Netzwerke, VPN). Damit sind Schadensszenarien bei weitem nicht so fern liegend oder außergewöhnlich wie vielfach angenommen – oder besser gehofft – wird.

Praxis: Bietet ein IT-Dienstleister im Rahmen der Software-Pflege bspw. Fernwartung an oder spielt Software Updates online ein, sollte geregelt werden, dass ein Zugriff auf das System des Kunden nur mittels verschlüsselter VPN-Verbindung erfolgt, wer bis zu welchem Netzpunkt für die Sicherheit und wer für ein aktuelles Client-ID-Management verantwortlich ist. Die Unternehmensleitung, die Verträge ohne solche Regelung absegnet, verletzt fahrlässig ihre Sorgfaltspflichten gegenüber dem Vertragspartner und setzt sich somit einem erheblichen Haftungsrisiko aus.

Entsteht der Gegenseite ein Schaden, z.B. durch Arbeitsausfall wegen Virenbefall, der auf die Verletzung der Vertragspflicht zurückzuführen ist, dann ist der Schaden zu ersetzen. Jedoch wirkt der Vertrauens- und Imageverlust beim Vertragspartner bzw. Kunden als sekundärer Schaden oft sehr viel länger nach.

Wirtschaftsverwaltungsrecht: Nach den Grundätzen der Gewerbeordnung (GewO) ist der Geschäftsbetrieb so auszugestalten, wie es die ordentliche Durchführung des Geschäftes erfordert. Was damit konkret erforderlich ist, ergibt sich nicht unmittelbar aus dem Gesetz. So gelten für bestimmte Branchen oder Dienstleistungen besondere Geheimhaltungspflichten (Ärzte, Rechtsanwälte, Steuerberater) und damit erhöhte Anforderungen an die sichere Aufbewahrung von Daten. Gestattet ein Unternehmen seinen Mitarbeitern die private Nutzung des Internets über das Firmennetz, wird es damit zum Telekommunikationsanbieter (Mehr dazu in unserem Beitrag “Internetnutzung am Arbeitsplatz”) und muss die Vorschriften des Telekommunikationsgesetzes (TKG) oder des Teledienstedatenschutzgesetzes (TDDSG) einhalten. Eine ordentliche Durchführung des Geschäftsbetriebes verlangt in dem Falle, geeignete technische und organisatorische Maßnahmen zu treffen, die das Fernemeldegeheimnis der Mitarbeiter und Kunden schützen. Sonst drohen nicht nur Bußgelder aus dem TKG, es kann sich zugleich eine Strafbarkeit aus § 206 Strafgesetzbuch ergeben.

Fällt ein Unternehmen diesbezüglich auf, können Mitbewerber Anzeige beim Gewerbeaufsichtsamt erstatten, womit die “Zuverlässigkeit” des Inhabers auf dem Spiel steht, die Voraussetzung für das Betreiben eines Gewerbes ist.

Datenschutzrecht: Weitere Pflichten zur Gewährleistung der IT-Sicherheit in Unternehmen enthält das Datenschutzrecht. Das Bundesdatenschutzgesetz (BDSG), welches entgegen landläufiger Meinung auch für private Unternehmen gilt, stellt allgemeine Grundregeln im Umgang mit personenbezogenen Daten auf. Die wichtigste Grundregel lautet:

“Es ist grundsätzlich verboten, was nicht ausdrücklich erlaubt ist!”

Ziel des Datenschutzes ist die informationelle Selbstestimmung jeden Bürgers sicherzustellen, d.h. ihn vor den nachteiligen Folgen der vielfältigen möglichen Datenverarbeitungen zu schützen. Mit den Grundsätzen der Datenvermeidung und Datensparsamkeit (§ 3 BDSG) soll erreicht werden, dass große Datenmengen in Unternehmen und Behörden gar nicht erst entstehen. Daher ist eine Erhebung von personenbezogenen Daten nur erlaubt, wenn ein Gesetz dies zulässt (wie z.B. das TKG) oder derjenige, dessen Daten abgefragt werden, ausdrücklicht einwilligt. Wirksam ist eine solche Einwilligung des Betroffenen allerdings nur dann, wenn er vor der Erhebung, Verarbeitung, Speichern und/oder Weiterleitung seiner Daten informiert wird, in welchem Umfang und zu welchem Zweck dies erfolgt. In bestimmten Fällen hat die Einwilligung schriftlich zu erfolgen und der Prozess so zu gestalten, dass die Zustimmung jederzeit widerrufen werden kann. Erhebt oder verarbeitet ein Unternehmen persönliche Daten seiner Mitarbeiter oder Kunden bspw. in einer CRM-Datenbank oder der Personalabteilung, dann muss es dafür Sorge tragen, dass diese Daten vor unberechtigtem Zugriff Dritter sicher aufbewahrt sowie vor zufälliger Zerstörung oder Löschung geschützt ist.

Weiter schreibt § 4 f BDSG die Ernennung eines betrieblichen Datenschutzbeauftragten auch für privaten Bereich verpflichtend vor sobald mind. 5 Mitarbeiter mit der automatischen Verarbeitung personenbezogener Daten beschäftigt sind. Zum Datenschutzbeauftragten darf nur bestellt werden, wer über die dazu erforderliche Sachkunde und Zuverlässigkeit verfügt. Dies können eigene Mitarbeiter sein. Vorsicht aber vor Interessenkollisionen dieser Aufgabe mit anderen Tätigkeiten, wie die als Mitarbeiter der eigenen IT-Abteilung. Aber auch eine Beauftragung von Externen ist möglich. Die Aufgabe des Datenschutzbeauftragten besteht, wie zu vermuten ist, primär darin, auf die Einhaltung des Datenschutzrechts bei der Verarbeitung personenbezogener Daten hinzuwirken, aber auch in der Beratung der Unternehmensleitung und der Mitarbeiter. Achtung: Die Bestellung eines betrieblichen Datenschutzbeauftragten entlässt die Geschäftsführung keineswegs aus ihrer Generalverantwortung für die Einhaltung des Datenschutzes. Denn letztlich entscheidet die Unternehmensleitung, welche technischen und organisatorischen Maßnahmen eingesetzt werden.

Versäumt es die Unternehmensleitung einen Datenschutzbeauftragten zu benennen & zu melden, droht ein Bußgeld von bis zu 25.000,00 EURO, § 43 BDSG.

Ergänzt wird das BDSG durch bereichsspezifische Regelungen wie das TKG, das TDDSG (Teledienstedatenschutzgesetz), aber auch das Sozialgesetzbuch und andere. Letztere schützen die Nutzer von Telekommunikations- und Telediensten. So dürfen personenbezogene Daten von IT- und TK-Anbieter nur erhoben (abgefragt) werden, wenn dies zur Erbringung der Dienstleistung oder deren Abrechnung unbedingt notwendig ist.

Praxis: Hier ist in der Praxis oft zu beobachten, dass auf Anmelde- und Bestell-Formularen in Internet-Shops oder anderen IT-Dienstleistungen zu viele Daten abgefragt werden. Auch entspricht die Formulierung der Einwilligung des Betroffenen, die zur Erhebung, Verarbeitung und Weitergabe von personenbezogenen Daten gefordert ist, nicht den gesetzlichen Vorgaben. Als Folge ist die Erhebung, Verarbeitung von personenbezogenen Informationen unrechtmäßig. Wir empfehlen daher, dies rechtliche überprüfen zu lassen.

Um seine Investitionen in den Datenschutz gegenüber dem Kunden kommunizieren zu können und durch einen vorbildlichen Datenschutz einen Wettbewerbsvorteil zu erlangen, bieten sich datenschutzrechtliche Gütesiegel an.

Risikofrüherkennung nach dem KonTraG: Im Zusammenhang mit den gesetzlichen Pflichten des Vorstandes bzw. der Geschäftsführung zur IT-Sicherheit ist das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) zu nennen. Danach ist die Unternehmensleitung verpflichtet ein Risiko-Früherkennungssystem einzuführen, damit die den Fortbestand des Unternehmens gefährdenden Entwicklungen früh erkannt werden können. Aufgrund der Abhängigkeit vieler Unternehmen von einer stabilen Kommunikationstechnik und zwar nicht nur in der IT-Branche, kann eine fehlende oder mangelhafte IT-Sicherheit den Fortbestand des Unternehmens durchaus gefährden. Zwar ist die Pflicht zur Einführung eines Risiko-Früherkennungssystems in § 91 Aktiengesetz (AktG) ausdrücklich nur für den Vorstand einer Aktiengesellschaft vorgeschrieben. Aber sowohl die Gesetzesbegründung zum KonTraG als auch die Rechtssprechung weiten diese Pflicht auf GmbHs aus. Ein Geschäftsführer hat bei der Erfüllung seiner Aufgaben grundsätzlich die Sorgfalt eines ordentlichen Kaufmannes anzulegen, was mit dem KonTraG auch für den Bereich der IT-Sicherheit maßgebend ist. Etwaige Obliegenheitsverletzung diesem Bereich können daher auch eine Haftung begründen.

Deliktsrecht & Strafrecht: Wird durch eine vorsätzliche oder fahrlässige Handlungen das Eigentum oder ein Rechtsgut eines anderen verletzt, so kann dies eine unerlaubte Handlung gem. § 823 BGB darstellen, die zum Ersatz des daraus entstandenen Schadens verpflichtet. Schließlich können Maßnahmen im Bereich der IT-Sicherheit mit dem Strafgesetzbuch (StGB) kollidieren. So wird mit dem Öffnen privater E-Mails der Mitarbeiter in der Regel das Fernmeldegeheimnis verletzt, § 206 StGB. In Betracht kommen weiter Tatbestände wie das Ausspähen und Unterdrücken von Daten, § 202a StGB sowie die Datenveränderung, § 303a StGB. Daher sollte unbedingt vor Einsatz von Filtersoftware im Unternehmen rechtlich geprüft werden, ob dies zulässig ist.

Drei Säulen der IT-Sicherheit: Aus juristischer Sicht ruht IT-Sicherheit somit auf folgenden drei Säulen:

(1) Technik: geeignete Hard- & Software bspw. zum Virenscannen, E-Mail-Filtern oder Blockieren von Webseiten. Ein System kann nur so sicher sein, wie es stetig weiterentwickelt, aktualisiert und überwacht wird. Mit sogenannten Penetrationstests, also simulierten Angriffen des eigenen Systems, lässt sich die Wirksamkeit der Sicherheitsmaßnahmen feststellen.

(2) Organisation: Begleitung der technischen Seite durch organisatorische Maßnahmen; vielfach liegt IT-Sicherheit im psychologischen Bereich und ist nur erfolgreich, wenn die Maßnahmen von den Mitarbeitern angenommen werden. Hier bieten sich konkrete Vereinbarungen bspw. zur privaten Nutzung des Internets am Arbeitsplatz mit der Mitarbeitervertretung an.

(3) Recht: All dies muss sich im rechtlich erlaubten Rahmen halten. Wie steht es mit dem Öffnen von betrieblichen oder privaten E-Mails? Weiter vor dem Einsatz von E-Mail-Filtern zu prüfen, ob dies zulässig ist und damit nicht etwa das Fernmeldegeheimnis verletzt wird.

https://ssl-vg03.met.vgwort.de/na/671a7583423f49c5a847fbe3dbdb5ef4